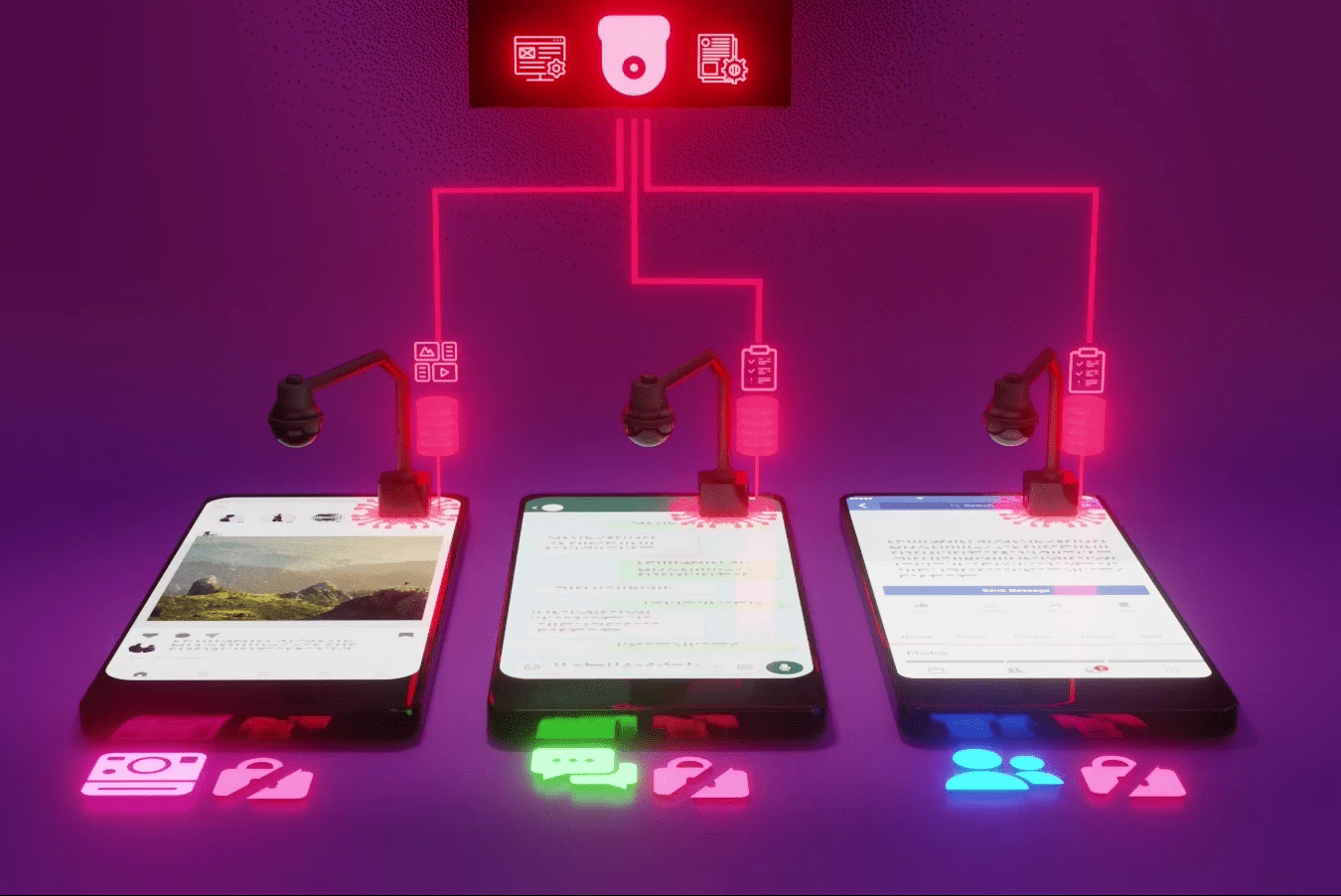

Já todos ouvimos falar do Capitalismo de Vigilância e de como na internet a privacidade tem sido, literalmente, comprada. De como há empresas que nos cativam para plataformas tecnológicas e em troca de uma utilização gratuita – seja para que motivo for – captam os nossos dados para os mais diversos fins comerciais. E de como a criação dessa infraestrutura privada transformou a internet numa espécie de beco hiper-vigiado, onde em cada canto se esconde uma câmara (ou, neste caso, um tracker e um conjunto de cookies que nos vão identificando enquanto navegamos). Salvo raras excepções as principais plataformas web são conhecidas por políticas excessivas de recolha de dados, mau tratamento dos mesmos (todos nos lembramos do caso Cambridge Analytica), e cumplicidade com autoridades, estados e serviços de inteligência que colocam em causa a discrição do que é feito online. O fluxo cada vez maior de dados por uma ampla infraestrutura privada deixa-os à mercê da captura e recolha,quer por parte das instituições acima referidas, quer por parte de grupos de hackers maliciosos ou organizações especializadas em cibercrime. E fazem subir os alertas sobre a necessidade de criar mecanismos que garantam a sua segurança.

Mas se ainda há pouco tempo – em 2020 – no coro dos que clamavam por uma maior necessidade de segurança e privacidade das comunicações se fazia ouvir a voz institucional da Comissão Europeia, que pedia aos seus funcionários para utilizarem a plataforma de mensagens Signal (por ser aquela com o melhor protocolo de encriptação extremo-a-extremo), a maré parece ter mudado. A mesma Comissão está agora adiscutir um pacote legislativo que põe em causa esta salvaguarda dos utilizadores, usando como justificação para esta mudança de posição a necessidade de prevenir e combater o abuso sexual de crianças. Em cima da mesa, está uma proposta apresentada em 2022 e que chega agora uma das fases decisivas, que com o intuito combater a disseminação de conteúdo abusivo de menores e o grooming que determina que os provedores de serviços de online devem monitorizar as comunicações de todos os seus utilizadores para detectar e filtrar potenciais crimes.

Em tese, e perante a gravidade da questão elencada como motivo a proposta pode parecer razoável, mas a sua extensão tem sido criticada por académicos, especialistas em privacidade e associações de defesa dos direitos digitais – mais de 300 signatários escreveram uma carta aberta sobre a sua preocupação. Em causa, está a inviabilidade tecnológica da solução, bem como uma ameaça a um direito fundamental dos europeus, o de comunicar sem serem vigiados. É que se a lei actual permite que as plataformas monitorizem voluntariamente os seus utilizadores as comunicações, o novo regulamento força que todas as plataformas, mesmo aquelas que recorrem à encriptação extremo-a-extremo (E2EE), o façam. Se esta proposta avançar, aplicações como o WhatsApp ou o Signal, que usam E2EE, poderão deixar de estar acessíveis ou de funcionar como as conhecemos.

Praticamente na mesma altura, no Reino Unido, uma proposta semelhante foi incluída no que ficou conhecido como Online Safety Bill e tem gerado um debate com semelhantes reservas e críticas. A badalada discussão em terras britânicas pode ajudar-nos a perspectivar a conversa europeia, até pelas posições de reconhecimento sobre a dúbia formulação do que é projectado em termos tecnológicos, mas também nos mostra como a encriptação pode estar sobre ataque não só no espaço da União Europeia como também no vizinho Reino Unido. Depois de nos últimos anos ter sido objecto de braço de ferro sobretudo em regimes pouco democráticos como a Rússia, que queria obrigar os provedores a fornecedor as chaves de encriptação, ou a China, que ordenou a suspensão de aplicações como o Signal por recorrerem a esta tecnologia, a tendência parece alastrar-se e de alguma forma normalizar-se.

Apesar de esta nova proposta ser conhecida apenas como ChatControl, é descrita por muitos activistas como a segunda versão da mesma ideia, como acima referimos. Desde 2021, plataformas não encriptadas – como o Gmail, Instagram, Messenger, Skype, Snapchat ou iCloud Mail – podem aplicar voluntariamente mecanismos de monitorização dos conteúdos que circulam nas suas redes. Através da disposição em vigor, que também não foi isenta de críticas e em que activistas e especialistas já chamavam à atenção para o potencial de estar a violar o direito fundamental à comunicação livre, as plataformas passaram a estar autorizadas a recorrer a sistemas automatizados para análise das comunicações dos seus utilizadores. O que se pretende agora é que esses mecanismos sejam expandidos para todos os serviços online de comunicação e alojamento e todos os utilizadores. Segundo os proponentes da carta aberta, esta mudança representaria um aumento de 354% no número de relatórios de monitorização face ao números actuais, mas, do outro lado, levantam-se urgentes questões legais, éticas e tecnológicas, algumas das quais, provavelmente insanáveis.

Começando pelas questões legais. Com a devida ressalva, o recente caso dos metadados e as consecutivas posições do Tribunal Europeu dos Direitos Humanos oferecem um bom termo de comparação para entendermos a potencial ilegalidade deste diploma à luz das próprias leis da União Europeia. Se no caso dos metadados as deliberações do Tribunal Europeu condenam a recolha indiscriminada de dados e o seu armazenamento, neste caso perspectiva-se uma posição análoga.

Numa análise à primeira versão da proposta feita por dois corpos reguladores em matéria de proteção de dados, a European Data Protection Board (EDPB) e o European Data Protection Supervisor (EDPS) emitiram um comunicado expressão a sua preocupação de que se pudesse estar a abrir um perigoso precedente de “monitorização generalizada e indiscriminada em, virtualmente, todos os tipos de comunicação electrónica”. Com Wojciech Wiewiórowski, supervisor do EDPS, a sintetizar a posição, dizendo que “s medidas que permitem às autoridades públicas ter acesso ao conteúdo das comunicações, de forma generalizada, afectam a essência do direito à vida privada. Mesmo que a tecnologia utilizada se limite à utilização de indicadores, o impacto negativo da monitorização das comunicações de texto e áudio dos indivíduos numa base generalizada é tão grave que não pode ser justificado ao abrigo da Carta dos Direitos Fundamentais da UE”.

A mesma posição tem sido secundada por especialistas em direito, privacidade e direitos tecnológicos. Riana Pfefferkorn, do Observatório da Internet da Universidade de Stanford, que tem acompanhado e escrito sobre o processo, incluindo numa carta dirigida às próprias instâncias regulatórias, diz que a Comissão põe de um lado da balança direitos fundamentais de comunicar em privado, e do outro os direitos de proteção das crianças, esquecendo-se de majorar que também as crianças serão afectadas pela quebra do sigilo das suas comunicações. Como recorda a advogada tornada investigadora, o papel da encriptação na segurança das comunicações online é reconhecido pela UNICEF desde 2020 no documento Encryption, Privacy and Children’s Right to Protection from Harm. O mesmo documento onde se lê que as posições absolutistas neste debate devem ser rejeitadas sob pena de ignorar a complexidade e a nuance do que está a ser discutido.

É que por de trás das questões legais – de ir contra a própria regulação europeia – e éticas – de criar uma disposição para uma vivência online absolutamente vigiada – estão complexas questões tecnológicas que determinam na prática como funciona estes sistemas para além das bem intencionadas redações. Para compreender esta questão é por isso perceber como funciona a encriptação e como nesta proposta é enquadrada a tecnologia.

Tal como o nome indica, a encriptação (ou criptografia) extremo-a-extremo (E2EE) é uma tecnologia que faz com que apenas o emissor de uma mensagem e o seu receptor final tenham acesso ao seu conteúdo. Em síntese, quando a mensagem sai do seu emissor, é codificada até chegar ao receptor, que tem a chave de encriptação correspondente àquela interação, dando-lhe acesso ao conteúdo que foi enviado. Isto significa que serviços de alojamento, serviços secretos ou outros actores, mesmo que consigam interceptar a mensagem durante a sua circulação por servidores, não conseguem aceder ao seu conteúdo sem desbloquear a sua proteção critpográfica. Esta proteção não é completamente infalível, mas a constante actualização faz com que possa demorar meses ou até anos a ser desbloqueada mesmo por actores bem equipados que queiram aceder ao conteúdo.

Por seu turno, as tecnologias de client-side scanning (os modelos de detecção automática) funcionam acedendo directamente ao conteúdo, comparando-o através de inteligência artificial com outros conteúdos existentes em base de dados e padrões sinalizados como considerados suspeitos, e emitindo alertas quando são detectadas semelhanças — quer no caso das imagens, quer no caso do aliciamento por mensagens escritas. E se a incompatibilidade destes sistemas com a encriptação é óbvia (a não ser que os modelos corressem nos equipamentos de cada de um nós, torna-se vulneráveis), e preocupante – colocando todo o conteúdo vulnerável à exposição –, os seus resultados são também altamente dúbios e preocupantes.

Essencialmente existem três cenários – como explica num extenso blogpost um engenheiro informático que assina como Maxim. No caso do texto, Maxim alerta para a falta de informação que existe sobre estas tecnologias, e aponta para um dos documentos da própria Comissão onde se citam estimativas de uma precisão de 88%. Aponta também para o facto de a tecnologia apresentada até à data ter maior optimização para o inglês podendo falhar por completo noutras línguas. E para o mais que provável cenário em que uma sessão de sexting consensual entre dois adultos fosse parar à mesa de autoridades. Para além disso, relembra como mal feitores poderiam simplesmente recorrer a mensagens de áudio, em vez de texto.

Já no caso das imagens, as informações disponíveis são mais, mas a eficiência e os efeitos secundários continuam a ser dignos de preocupação. Um computador não consegue simplesmente processar uma imagem e detectar do que se trata. Em vez disso, recorre a métodos de comparação com inteligência artificial e, como em todas as aplicações desta tecnologia é preciso olhar para a sua taxa de acerto perante diferentes cenários e para a forma como é treinada para melhorar esta performance. Se a capacidade da tecnologia para detectar imagens de CSAM (Child Sexual Abuse Material) conhecidas e em bases de dados pode ser viável em alguns cenários, a tentativa de utilizar esta tecnologia para detectar outros conteúdos pode abrir uma autêntica caixa de pandora, gerando falsos positivos, por exemplo, em fotos de férias de família onde surjam menores em traje de praia.

Maxim, cita na sua publicação um dos responsáveis pelo PhotoDNA, um dos algoritmos de perceptual hashing em maior grau de maturação, concebido pela Microsoft, para nos ajudar a perspectivar o que isto significaria: se numa estimativa positiva estes sistemas geram cerca de um falso positivo a cada 50 mil milhões de conteúdos monitorizados, num universo de 100 mil milhões de mensagens trocadas no WhatsApp isso significaria dois falsos positivos por dia – e o envolvimento de duas pessoas inocentes em suspeitas graves. A mesma tendência é corroborada pelas autoridades suíças, citadas por Patrick Breyer, deputado do Parlamento Europeu pelo Partido Pirata, que afirmam que 80% dos relatórios gerados por tecnologias do género são criminalmente irrelevantes. Percentagem que se repete na Irlanda.

Resumindo: não só a tecnologia de monitorização do conteúdo põe em causa a encriptação, tornando mais vulneráveis e inseguras as comunicações, como pela sua própria natureza e grau de maturação pode ter um efeito completamente contrário ao pretendido. Por um lado, pode colocar indivíduos em risco, partilhando informação sensível e da sua intimidade – Maxim dá o exemplo de um casal LGBTQI+ que veja o seu conteúdo partilhado com as autoridades num país homofóbico –; por outro, pode fazer com que o sistema se sobrecarregue com falsos positivos impedindo uma correcta gestão de recursos.

Desengane-se quem acha que a ameaça à encriptação é um caso desta legislação. A incompatibilidade entre as tecnologias é bem conhecida e alvo de extensas discussões e, de resto, tem sido um dos elementos divisórios entre os vários países. Um documento interno, a que a Wired teve acesso, que tem sido amplamente divulgado pelos media dá conta de como os estados se posicionam de forma bem diversa mas estão bem conscientes da impossibilidade de conjugar E2EE e monitorização de todas as mensagens.

Entre os 20 países representados no documento, 15 reveleram-se a favor das tecnologias de client-side scaning, com o responsável espanhol a assumir uma das posições mais extremadas e anti-encriptação. Segundo os representantes do nosso país, seria ”ideal que se evitasse que serviços com base na União Europeia implementassem E2EE” e toda a sua posição em relação à proposta menospreza a necessidade de manter salvaguardas à encriptação. Algo que, como lembra Riana Pfefferkorn, ganha uma especial simbolismo quando ladeado com a investigação pedida pelas Nações Unidas à utilização de spyware para espiar líderes políticos catalães.

De resto, as posições dividem-se entre os que clamam por criação de cláusulas de proteção da encriptação e os que acreditam que qualquer salvaguarda deve ser ignorada em nome da detecção de violações nesta matéria. Posições mais ambíguas têm países como a Dinamarca ou a Irlanda que vocalizam a necessidade de proteger a encriptação enquanto simultaneamente expressam o apoio à monitorização indiscriminada – tal posição que, em teoria, parece estabelecer um interessante compromisso, ignora a existência de tal tecnologia ou, pelo menos a complexidade de a implementar e garantir a sua segurança e inviolabilidade. Portugal não parece ter uma posição muito firme ou clara sobre esta matéria, à semelhança do que vem sido as suas posições em temas do mundo digital e tecnológico.

Em suma, no balanço entre o crime em questão e os enunciados das tecnologias, a escolha parece óbvia para a maioria dos países. Mas peritos em tecnologia têm dado variadíssimos alertas sobre a criação de uma falsa sensação de segurança com estas tecnologias e com efeitos que podem ser muito menos promissores do que em relatórios. Uma das questões paradigmáticas para que se tem chamado à atenção, prende-se com a possibilidade de os mal feitores comprimirem e encriptarem os materiais antes de os carregarem para as redes com algoritmos próprios – o que impossibilitaria a utilização de qualquer mecanismo de monitorização – e distribuir o conteúdo através de hiperligações que não seriam detectadas. Como se terão todos convencido do contrário? Uma investigação a nível europeu levanta algumas pistas.

Publicada em parceria por Die Zeit, Le Monde, De Groene Amsterdammer, Solomon, IRPI Media e El Diario, e com financiamento do IJ4EU (Investigative Journalism for Europe), uma extensa investigação olhou para quem move os cordelinhos nos bastidores da discussão sobre a legislação e as conclusões são peremptórias. Citando Arda Gerkens, antiga directora de uma linha de denúncia de CSAM, esta regulação é “influenciada por empresas que fingem ser ONGs mas actuam como tecnológicas”. Em causa está, segundo a reportagem, uma teia de empresas escondidas por de trás das citadas ONG com relações directas quer com a proponente Ylva Johanson, quer com a própia líder da Comissão Europeia, Von der Leyen.

Segundo é possível ler na própria reportagem, as conclusões surgem depois dos jornalistas terem acesso a comunicações por e-mail que revelam que a Comissão Europeia facilitou o acesso a espaços de tomada de decisão onde se encontrava representantes dos Estados Membros da UE a uma das citadas ONGs, denominada Thorn. A Thorn apresenta-se como uma ONG especialista na criação de tecnologias de monitorização para a proteção de menores mas terá, desde 2018, facturado 4,3 mil milhões na venda de tecnologias de inteligência artificial ao Estado norte-americano, por exemplo.

Entre os exemplos citados de comunicações, representantes da Thorn, terão reunido com Ylva Johanson, a Comissária Europeia da Concorrência, Margrethe Vestager, a vice-presidente da Comissão, Margaritis Schinas, e o comissário Thiery Breton. Para além disso, Ashton Kutcher, a face pública da ONG até se demitir depois de apoiar um indivíduo julgado por abuso sexual, protagonizara em Novembro de 2020 uma videoconferência com Von der Leyen com o apoio de outra ONG de referência para esta história, a WeProtect Global Alliance. Fundada inicialmente por iniciativa governamental britânica, a WeProtect cresceu para se tornar uma aliança global onde vários estados e organizações se juntam – desde representantes dos governos britânico e norte-americano, elementos da Interpol e até representantes dos Emirados Árabes Unidos. E onde se senta também Antonio Labrador Jimenez, um dos chefes do gabinete de onde saiu a proposta sobre a qual escrevemos. Segundo a investigação, em causa pode estar um aproveitamento do gabinete de Johanson da posição de Labdrador para colocar a WeProtect como um dos promotores da proposta.

Sendo globalmente reconhecida e apresentada como uma promotora da segurança das crianças online, a WeProtect Alliance tem a capacidade de criar uma agenda mobilizadora em torno de como a questão deve ser abordada. Por seu turno, por desenvolver tecnologia neste domínio e dada a sua proximidade aos decisores europeus, a Thorn surge em posição de vantagem para assinar os contratos de implementação tecnológica, assumindo uma dupla posição que deve levantar algumas reservas. Para além das citadas reuniões, mais tarde, em 2022, a mesma investigação nota que representantes da Thorn se ofereceram para colaborar com a Comissão Europeia na criação do EU CENTRE, um novo centro de análise a ser criado para lidar com as denúncias. E é nesse ambiente que a proposta vai avançando, ignorando os avisos científicos e académicos.

Desde a mais que referida ameaça à encriptação, até à possibilidade de estas tecnologias serem optimizadas para outros fins difíceis de escrutinar dada a sua natureza opaca, são inúmeros os riscos em que esta proposta da Comissão Europeia incorre sem que os resultados sejam necessariamente proporcionais. Esse é o alerta deixado pelos especialistas, que nem por isso menosprezam o combate à disseminação de imagens abusivas ou a proliferação do aliciamento. Só discordam da forma de o travar. Regra geral, os críticos do ChatControl alertam para um excesso de tecno-optimismo que está a ser promovido em causa própria pelas empresas que desenvolvem os softwares, e que ignora a experiência e as conclusões que os vários relatórios têm produzido. Nomeadamente no que toca à importância da prevenção, educação e denúncia. Em Portugal, a campanha contra o ChatControl, por exemplo, elenca a importância de numa matéria desta sensibilidade não serem investidos milhões numa tecnologia experimental de resultados dúbios, mas antes em estruturas de apoio e mudanças sociais que possam configurar um ambiente mais seguro para os menores – e mantendo as suas comunicações seguras por encriptação.

Afinal de contas, recordamos, se a encriptação foi em 2020 considerada fundamental à proteção de crianças e jovens no ambiente online, hoje é com o pretexto de os defender que esta tecnologia está verdadeiramente sob ameaça. Caso a proposta venha a ganhar força de lei, as aplicações de mensagens que utilizam encriptação extremo-a-extremo só terão duas opções legais: instalar as tecnologias pervertendo a encriptação – algo que tanto a Meta (dona do Facebook, Instagram e WhatsApp) como a Apple já se mostraram contra no debate no Reino Unido – ou deixar de estar disponíveis para os utilizadores nestas jurisdições. O que previsivelmente levaria a uma migração em massa para aplicações ilegais ainda mais difíceis de controlar.

O João Gabriel Ribeiro é co-fundador e editor do Shifter. É auto-didacta obsessivo e procura as raízes de temas de interesse como design, tecnologia e novos media.

Ver todos os artigosApoia a partir de 2€/mês, recebe uma newsletter exclusiva, acesso a descontos e passatempos, e contribui para mais textos como este.

Outros artigos de que podes gostar: